ไวรัสมีความซับซ้อนมากขึ้น และคุณลักษณะด้านความปลอดภัยที่ออกแบบมาเพื่อต่อสู้กับไวรัสก็เช่นกัน การป้องกันสแต็กที่บังคับใช้ฮาร์ดแวร์ในโหมดเคอร์เนลเป็นอีกหนึ่งการป้องกันขั้นสูงที่มีอยู่ใน Windows 11

ชื่ออาจใช้คำสั้นๆ แต่อธิบายฟังก์ชันของคุณลักษณะความปลอดภัยในแง่เทคนิคได้อย่างถูกต้อง แต่นั่นแปลว่าอะไรในภาษาอังกฤษธรรมดา? มันจำเป็นด้วยเหรอ? มาดูคำตอบกัน

เส้นทางที่ผิดพลาดไปสู่บัฟเฟอร์ล้นของสแต็ก

ก่อนที่คุณจะเข้าใจว่าการป้องกันสแต็กที่บังคับใช้ด้วยฮาร์ดแวร์ทำอะไร คุณต้องเข้าใจว่าการโจมตีสแต็กบัฟเฟอร์โอเวอร์โฟลว์คืออะไร เนื่องจากนั่นคือสิ่งที่พยายามป้องกัน และก่อนที่คุณจะเข้าใจสิ่งนั้นคุณต้องมีความเข้าใจว่า Stack หมายถึงอะไร

ในแง่ที่ง่ายที่สุด สแต็กหมายถึงที่อยู่หน่วยความจำที่โปรแกรมที่ใช้งานอยู่ใช้ ทุกกระบวนการหรือแอปพลิเคชันที่ทำงานอยู่จะได้รับมอบหมายสแต็ก รวมถึงกระบวนการของระบบด้วย ข้อมูลถูกเขียนและอ่านจากสแต็กนี้ โดยคงการแยกจากกระบวนการอื่นๆ โดยใช้หน่วยความจำ

แต่บางครั้งมีสิ่งผิดปกติเกิดขึ้น และโปรแกรมล้นสแต็กที่แบ่งเขตไว้ สิ่งนี้เรียกว่าข้อผิดพลาด Stack Overflow และอาจนำไปสู่พฤติกรรมแปลกๆ ทุกประเภท เนื่องจากกระบวนการพยายามอ่านข้อมูลที่ไม่ได้ตั้งใจ

การโจมตี Stack Buffer Overflow คืออะไร

จนถึงตอนนี้ เราได้หารือเกี่ยวกับสแต็กโอเวอร์โฟลว์ในบริบทของข้อผิดพลาดที่ไม่ได้ตั้งใจ แต่ปรากฏการณ์นี้ยังสามารถจงใจนำไปใช้เพื่อควบคุมโปรแกรมและกระบวนการโดยป้อนอินพุตที่ไม่คาดคิดให้กับพวกมันได้

การโจมตีหน่วยความจำดังกล่าว - หรือที่เรียกว่าการโจมตีการเขียนโปรแกรมแบบย้อนกลับหรือการโจมตี ROP - ค่อนข้างยากสำหรับโปรแกรมที่จะตรวจจับ เนื่องจากหน่วยความจำที่โปรแกรมอ่านคำสั่งนั้นถูกบุกรุก โดยเฉพาะอย่างยิ่งหากโปรแกรมที่เป็นปัญหาคือกระบวนการของระบบหลักที่ไม่สามารถพึ่งพาโปรแกรมระดับต่ำอื่นๆ เพื่อยืนยันตัวเองได้

สิ่งนี้ทำให้การโจมตีบัฟเฟอร์ล้นแบบสแต็กเป็นภัยคุกคามทางไซเบอร์ประเภทที่อันตรายมาก สิ่งหนึ่งที่ถูกใช้ประโยชน์จากคลื่นไวรัสใหม่ๆ

วิธีแก้ปัญหา: Kernel Mode Hardware Enforced Stack Protection

เราได้พูดคุยกันว่าการขาดพื้นฐานระดับต่ำสำหรับกระบวนการของระบบในการเปรียบเทียบ ทำให้พวกเขาเสี่ยงต่อการโจมตีด้วยบัฟเฟอร์ล้นแบบสแต็กเหมือนแอปพลิเคชันปกติอย่างไร แต่จะเกิดอะไรขึ้นถ้าเราสามารถสร้างพื้นฐานในฮาร์ดแวร์พื้นฐานได้?.

นั่นคือสิ่งที่โหมดเคอร์เนลการป้องกันสแต็กที่บังคับใช้ด้วยฮาร์ดแวร์ทำ เมื่อใช้การจำลองเสมือน CPU จะถูกแยกออกจากแอปพลิเคชันและกระบวนการที่ทำงานอยู่บนคอมพิวเตอร์ของคุณ เพื่อป้องกันการปลอมแปลงผ่านการจัดการหน่วยความจำ

เนื่องจากที่อยู่สแต็กนั้นถูกเก็บไว้ใน Shadow Stack แบบขนานซึ่งไม่ได้ถูกเปิดเผยต่อส่วนที่เหลือของพีซี ทุกครั้งที่กระบวนการโหมดเคอร์เนล (โดยพื้นฐานแล้วคือฟังก์ชันระบบระดับต่ำ) อ่านข้อมูล ที่อยู่จะได้รับการยืนยันด้วยสำเนาที่จัดเก็บไว้ใน Shadow Stack เช่นกัน กระบวนการนี้จะสิ้นสุดลงหากมีความแตกต่าง

ข้อกำหนดสำหรับการเรียกใช้การป้องกันสแต็กที่บังคับใช้ด้วยฮาร์ดแวร์บนพีซีของคุณมีอะไรบ้าง

เนื่องจากเป็นคุณลักษณะระดับต่ำที่มีการพึ่งพาฮาร์ดแวร์เฉพาะ การป้องกันสแต็กที่ได้รับการปรับปรุงนี้มีข้อกำหนดด้านฮาร์ดแวร์ที่สูงชัน เฉพาะโปรเซสเซอร์ที่รองรับฟีเจอร์การจำลองเสมือนของ CPU ล่าสุดเท่านั้นที่สามารถใช้มาตรการรักษาความปลอดภัยนี้ได้

สำหรับ Intel นี่หมายถึงเทคโนโลยี Control-Flow Enforcement Technology (CET) ในขณะที่ AMD เรียกง่ายๆ ว่า AMD shadow stacks แม้ว่าโปรเซสเซอร์ของคุณจะไม่รองรับฟีเจอร์นี้ แต่ก็ต้องเปิดใช้งาน CPU Virtualization และ Memory Integrity เพื่อให้ฟีเจอร์นี้มีผล

โปรดทราบว่าคุณลักษณะด้านความปลอดภัยที่เกี่ยวข้องกับการจำลองเสมือนอาจส่งผลกระทบเล็กน้อยต่อประสิทธิภาพของคอมพิวเตอร์ด้วย นี่เป็นสาเหตุหลักว่าทำไมฟีเจอร์เหล่านี้จึงไม่เปิดใช้งานตามค่าเริ่มต้น

จะทำอย่างไรถ้า Kernel-Mode Hardware-Enforced Stack Protection ปิดอยู่

มีสาเหตุหลายประการที่ทำให้การป้องกันสแต็กที่บังคับใช้ด้วยฮาร์ดแวร์โหมดเคอร์เนลอาจถูกปิดใช้งานบนพีซีของคุณ โปรเซสเซอร์ของคุณอาจไม่รองรับคุณสมบัตินี้ หรืออาจเพียงแค่ต้องมีการเปิดใช้งานด้วยตนเอง

แต่ก่อนที่คุณจะข้ามไปหาตัวเลือกและลองเปิดใช้งาน โปรดใช้เวลาสักครู่เพื่อพิจารณาว่าคุณจำเป็นต้องทำหรือไม่ เนื่องจากสำหรับผู้ใช้ส่วนใหญ่ การแยกส่วนหลักและคุณลักษณะด้านความปลอดภัยที่เกี่ยวข้องอาจไม่จำเป็น

ไวรัสและมัลแวร์ปกติจะจัดการกับ อย่างมีประสิทธิภาพโดย Microsoft Windows Defender เว้นแต่ระบบของคุณจะเก็บข้อมูลละเอียดอ่อนที่อาจตกเป็นเป้าหมายของแฮกเกอร์โดยเฉพาะ คุณไม่จำเป็นต้องมีการป้องกันสแต็กบนพีซีของคุณ

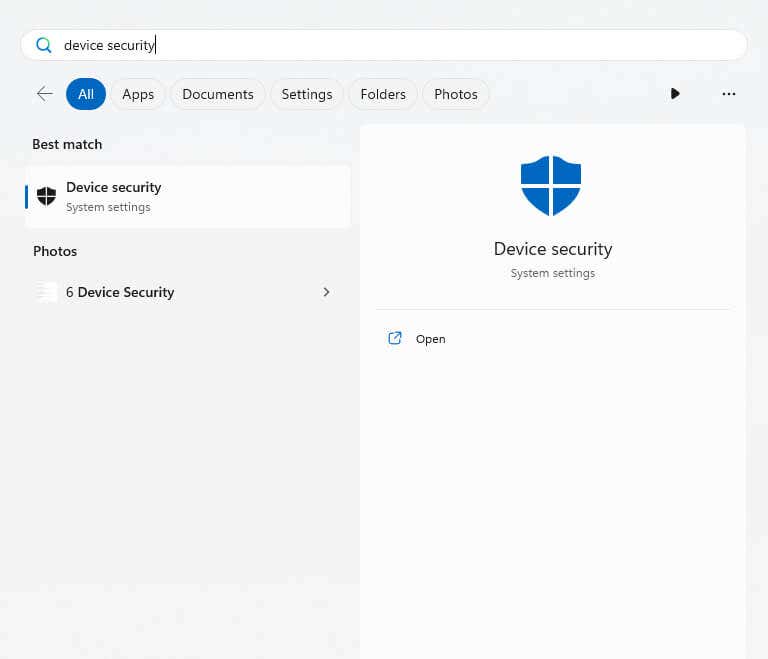

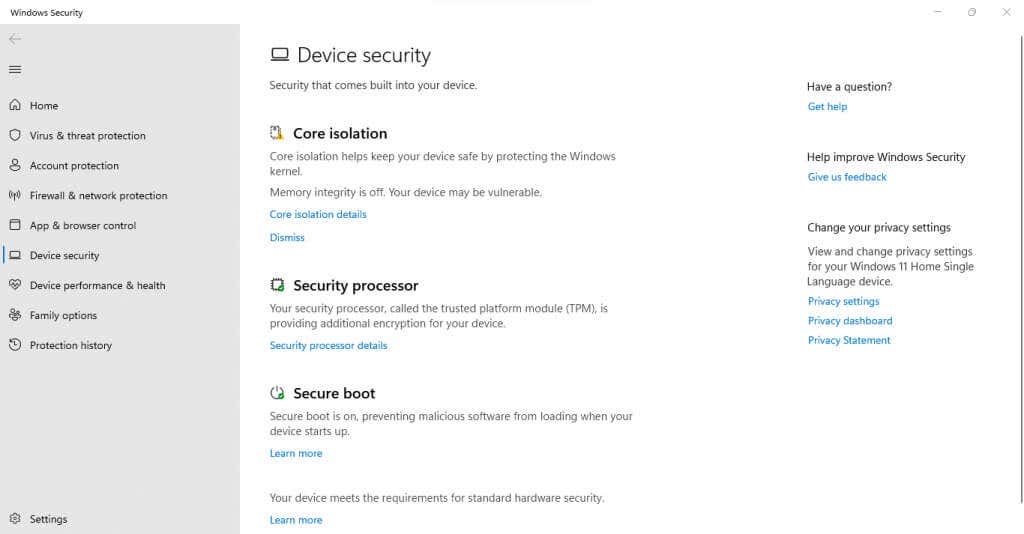

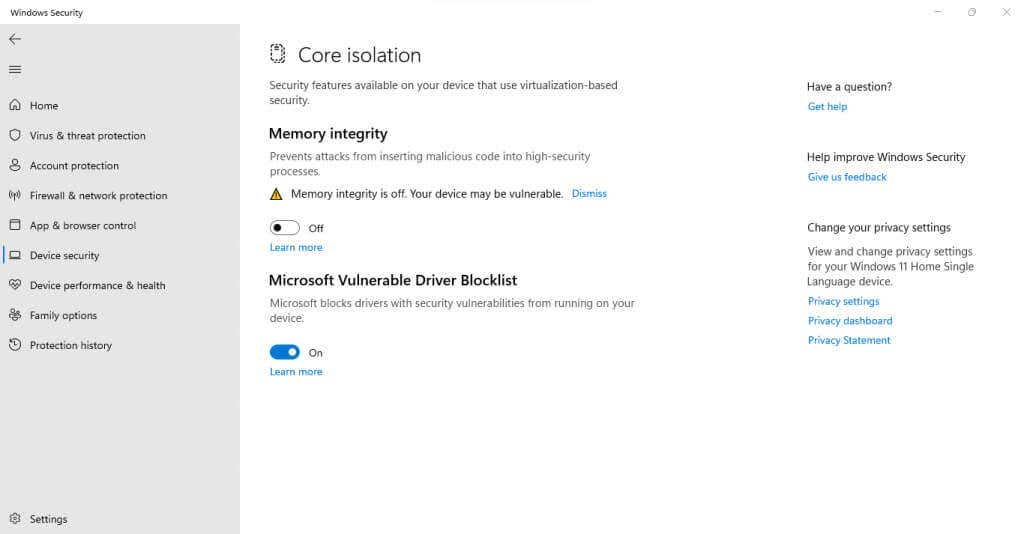

แต่หากคุณต้องการเปิดใช้งานคุณลักษณะนี้ ต่อไปนี้คือวิธีการ:

หากคุณเห็นตัวเลือกแต่เป็นสีเทา คุณเพียงแค่ต้อง เปิดใช้งานการจำลองเสมือนใน BIOS และ เปิดใช้งานความสมบูรณ์ของหน่วยความจำ เช่นกัน เมื่อดำเนินการดังกล่าวแล้ว คุณจะสามารถเปิดการป้องกันสแต็กที่บังคับใช้ด้วยฮาร์ดแวร์ในโหมดเคอร์เนลได้ รีสตาร์ทพีซีของคุณ และการเปลี่ยนแปลงจะมีผล

ในบางครั้งคุณสมบัตินี้จะถูกบล็อกโดยไดรเวอร์ที่เข้ากันไม่ได้ ซึ่ง ณ จุดนี้คุณสามารถลบการอัปเดตไดรเวอร์ของคุณได้ แม้ว่าปัญหานี้จะพบน้อยลงหลังจากการอัปเดตไม่กี่ครั้งที่ผ่านมา

ฮาร์ดแวร์โหมดเคอร์เนลบังคับใช้การป้องกันสแต็กคุ้มค่ากับ Windows 11 หรือไม่

Windows 11 มาพร้อมกับคุณสมบัติความปลอดภัยขั้นสูงมากมายที่ออกแบบมาเพื่อยับยั้งแม้แต่ความพยายามในการแฮ็กโดยเฉพาะ คุณลักษณะเหล่านี้ส่วนใหญ่ เช่น TPM หรือ บูตอย่างปลอดภัย จะเปิดใช้งานโดยค่าเริ่มต้นบนระบบที่รองรับ

แต่การป้องกันสแต็กที่บังคับใช้ฮาร์ดแวร์ในโหมดเคอร์เนลนั้นแตกต่างออกไป เนื่องจากอาจมีผลกระทบเล็กน้อยต่อประสิทธิภาพและไม่จำเป็นสำหรับระบบส่วนใหญ่ จึงจำเป็นต้องเปิดใช้งานด้วยตนเอง ไม่ต้องพูดถึงข้อกำหนดด้านฮาร์ดแวร์ที่เข้มงวดมากขึ้นสำหรับฟีเจอร์นี้ ซึ่งแตกต่างจาก TPM ที่เกือบจะเป็นสากลแม้แต่กับชิปที่ค่อนข้างเก่า

ดังนั้น หากคุณเห็นตัวเลือกในหน้าต่างความปลอดภัยของอุปกรณ์ของคุณ และกังวลเกี่ยวกับการโจมตีของไวรัสในระดับต่ำ คุณสามารถเปิดใช้งานการป้องกันสแต็กที่บังคับใช้ด้วยฮาร์ดแวร์เพื่อให้มั่นใจถึงความปลอดภัยที่สมบูรณ์แบบ หากสังเกตเห็นผลกระทบด้านประสิทธิภาพ คุณสามารถปิดใช้งานได้อีกครั้ง

.