แฮกเกอร์ใช้รูทคิทเพื่อซ่อนมัลแวร์ที่ตรวจจับไม่ได้และตรวจไม่พบภายในอุปกรณ์ของคุณซึ่งจะขโมยข้อมูลหรือทรัพยากรอย่างเงียบ ๆ ในบางครั้งในช่วงหลายปีที่ผ่านมา พวกเขายังสามารถนำมาใช้ในแบบ keylogger ที่การกดแป้นพิมพ์และการสื่อสารของคุณจะถูกเปิดเผยให้ข้อมูลแก่ผู้ดูด้วย

วิธีการแฮ็กเฉพาะนี้มีความเกี่ยวข้องมากกว่าก่อนปีพ. ศ. 2549 ก่อนที่ Microsoft Vista จะกำหนดให้ผู้ขายต้องเซ็นชื่อไดรเวอร์คอมพิวเตอร์ทั้งหมดแบบดิจิทัล Kernel Patch Protection (KPP) ทำให้ผู้เขียนมัลแวร์เปลี่ยนวิธีการโจมตีและเมื่อไม่นานมานี้ในปี 2018 ที่มี การดำเนินการฉ้อโกงโฆษณา Zacinlo รูทคิตได้เข้าสู่สปอตไลท์อีกครั้ง

รูทคิตก่อนการออกเดทปี 2549 ล้วนแล้วแต่ใช้ระบบปฏิบัติการเป็นพิเศษ สถานการณ์ Zacinlo ซึ่งเป็นรูทคิทจากตระกูลมัลแวร์ Detrahere ทำให้เรามีสิ่งที่อันตรายยิ่งกว่าในรูปแบบของรูทคิตที่ใช้เฟิร์มแวร์ ไม่ว่ารูทคิทจะมีเพียงประมาณร้อยละหนึ่งของการส่งออกมัลแวร์ทั้งหมดที่เห็นเป็นประจำทุกปี

ถึงแม้จะเป็นเช่นนั้นเนื่องจากอันตรายที่พวกเขาสามารถพบได้ก็ควรระมัดระวังที่จะเข้าใจวิธีการตรวจสอบรูทคิทที่อาจแทรกซึมระบบของคุณแล้วทำงาน

การตรวจสอบรูตคิทใน Windows 10 (ใน - ความลึก)

Zacinlo มี ใช้งานจริงมาเกือบหกปีแล้วก่อนที่จะถูกค้นพบโดยกำหนดเป้าหมายไปยังแพลตฟอร์ม Windows 10 ส่วนประกอบ rootkit นั้นสามารถกำหนดค่าได้อย่างสูงและป้องกันตัวเองจากกระบวนการที่ถือว่าเป็นอันตรายต่อการทำงานและมีความสามารถในการสกัดกั้นและถอดรหัสการสื่อสาร SSL

มันจะเข้ารหัสและเก็บข้อมูลการกำหนดค่าทั้งหมดภายใน Windows Registry และ ในขณะที่ Windows กำลังปิดตัวเองให้เขียนตัวเองใหม่จากหน่วยความจำไปยังดิสก์โดยใช้ชื่ออื่นและอัปเดตรีจิสตรีคีย์ สิ่งนี้ช่วยในการหลบเลี่ยงการตรวจจับโดยซอฟต์แวร์ป้องกันไวรัสมาตรฐานของคุณ

In_content_1 ทั้งหมด: [300x250] / dfp: [640x360]->สิ่งนี้แสดงให้เห็นว่าซอฟต์แวร์ป้องกันไวรัสหรือซอฟต์แวร์ป้องกันมัลแวร์มาตรฐานไม่เพียงพอสำหรับการตรวจจับรูทคิท แม้ว่าจะมีโปรแกรมต่อต้านมัลแวร์ระดับสูงอยู่สองสามโปรแกรมที่จะแจ้งเตือนคุณให้สงสัยว่ามีการโจมตีรูตคิต

แอตทริบิวต์หลัก 5 ประการของซอฟต์แวร์ป้องกันไวรัสที่ดี

โปรแกรมป้องกันไวรัสที่โดดเด่นส่วนใหญ่ในปัจจุบันจะใช้วิธีการทั้งห้าในการตรวจจับรูทคิท

แสดงรูทคิทสแกน

ดำเนินการ การสแกนรูทคิตเป็นความพยายามที่ดีที่สุดในการตรวจหาการติดเชื้อรูตคิต บ่อยครั้งที่ระบบปฏิบัติการของคุณไม่สามารถเชื่อถือได้เพื่อระบุรูทคิทด้วยตนเองและนำเสนอความท้าทายในการกำหนดสถานะของมัน รูทคิทเป็นสายลับหลักที่ครอบคลุมแทร็กของพวกเขาเกือบทุกตาและสามารถซ่อนตัวอยู่ในสายตาได้

หากคุณสงสัยว่ามีการโจมตีของไวรัสรูทคิตบนเครื่องของคุณ ปิดเครื่องคอมพิวเตอร์และทำการสแกนจากระบบทำความสะอาดที่รู้จัก วิธีที่แน่นอนในการค้นหารูทคิทในเครื่องของคุณคือการวิเคราะห์การถ่ายโอนข้อมูลหน่วยความจำ รูทคิทไม่สามารถซ่อนคำแนะนำที่ให้กับระบบของคุณในขณะที่ดำเนินการในหน่วยความจำของเครื่อง

การใช้ WinDbg สำหรับการวิเคราะห์มัลแวร์

Microsoft Windows ได้จัดเตรียมเครื่องมือการดีบักแบบมัลติฟังก์ชั่นซึ่งสามารถใช้ในการทำงานได้ การดีบักสแกนแอปพลิเคชันไดรเวอร์หรือระบบปฏิบัติการเอง มันจะทำการดีบักโหมดเคอร์เนลและรหัสโหมดผู้ใช้ช่วยวิเคราะห์ความผิดพลาดที่เกิดขึ้นและตรวจสอบการลงทะเบียนของ CPU

ระบบ Windows บางระบบจะมาพร้อมกับ WinDbg ที่รวมอยู่ในนั้น จะต้องดาวน์โหลดจาก Microsoft Store ดูตัวอย่าง WinDbg เป็นรุ่นที่ทันสมัยกว่าของ WinDbg ช่วยให้มองเห็นดวงตาได้ง่ายขึ้นหน้าต่างที่เร็วขึ้นสคริปต์ที่สมบูรณ์และคำสั่งส่วนขยายและเวิร์กโฟลว์เหมือนเดิม

ที่ อย่างน้อยที่สุดคุณสามารถใช้ WinDbg เพื่อวิเคราะห์หน่วยความจำหรือการถ่ายโอนข้อมูลผิดพลาดรวมถึง Blue Screen Of Death (BSOD) จากผลลัพธ์คุณสามารถมองหาตัวบ่งชี้การโจมตีของมัลแวร์ หากคุณรู้สึกว่าหนึ่งในโปรแกรมของคุณอาจถูกขัดขวางโดยมีมัลแวร์หรือใช้หน่วยความจำมากกว่าที่จำเป็นคุณสามารถสร้าง ไฟล์ดัมพ์และใช้ WinDbg เพื่อช่วยวิเคราะห์

การถ่ายโอนข้อมูลหน่วยความจำที่สมบูรณ์สามารถใช้พื้นที่ดิสก์ที่สำคัญดังนั้นจึงเป็นการดีกว่าที่จะทำการถ่ายโอนข้อมูล โหมดเคอร์เนลหรือการถ่ายโอนข้อมูลหน่วยความจำขนาดเล็กแทน ดัมพ์โหมดเคอร์เนลจะมีข้อมูลการใช้หน่วยความจำทั้งหมดโดยเคอร์เนลในเวลาที่เกิดข้อขัดข้อง ดัมพ์หน่วยความจำขนาดเล็กจะมีข้อมูลพื้นฐานเกี่ยวกับระบบที่แตกต่างกันเช่นไดรเวอร์เคอร์เนลและอื่น ๆ แต่มีขนาดเล็กเมื่อเปรียบเทียบ

การทิ้งหน่วยความจำขนาดเล็กมีประโยชน์มากกว่าในการวิเคราะห์สาเหตุที่ BSOD เกิดขึ้น สำหรับการตรวจสอบรูทคิทเวอร์ชันที่สมบูรณ์หรือเคอร์เนลจะมีประโยชน์มากกว่า

การสร้างไฟล์ดัมพ์โหมดเคอร์เนล

ไฟล์ดัมพ์โหมดเคอร์เนลสามารถสร้างได้สามวิธี:

เราจะดำเนินการต่อด้วยตัวเลือกหมายเลขสาม

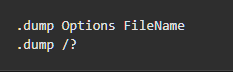

ในการดำเนินการกับแฟ้มการถ่ายโอนข้อมูลที่จำเป็นคุณจะต้องป้อนคำสั่งต่อไปนี้ในหน้าต่างคำสั่งของ WinDbg

แทนที่ ชื่อไฟล์ด้วยชื่อที่เหมาะสมสำหรับไฟล์ดัมพ์และ“?” ด้วย ฉตรวจสอบให้แน่ใจว่า“ f” เป็นตัวพิมพ์เล็กมิฉะนั้นคุณจะสร้างไฟล์ดัมพ์ชนิดอื่น

เมื่อดีบักเกอร์ทำงานตามเส้นทาง (การสแกนแรกจะใช้เวลาไม่กี่นาที) ไฟล์ดัมพ์จะ ถูกสร้างขึ้นแล้วและคุณจะสามารถวิเคราะห์สิ่งที่คุณค้นพบ

ทำความเข้าใจกับสิ่งที่คุณต้องการเช่นการใช้งานหน่วยความจำ (RAM) เพื่อตรวจสอบว่ารูทคิทใช้งานและทดสอบอย่างไร เป็นไปได้แม้ว่าจะไม่แนะนำสำหรับมือใหม่เพื่อทดสอบเทคนิคการค้นพบมัลแวร์ในระบบจริง ในการทำเช่นนี้จะใช้ความเชี่ยวชาญและความรู้เชิงลึกเกี่ยวกับการทำงานของ WinDbg อีกครั้งเพื่อไม่ให้มีการใช้งานไวรัสสดเข้าสู่ระบบของคุณโดยไม่ได้ตั้งใจ

มีวิธีที่ปลอดภัยกว่าและเป็นมิตรสำหรับผู้เริ่มต้น ศัตรูที่ซ่อนอยู่

วิธีการสแกนเพิ่มเติม

การตรวจจับด้วยตนเองและการวิเคราะห์พฤติกรรมเป็นวิธีที่เชื่อถือได้ในการตรวจจับรูทคิท ความพยายามที่จะค้นหาตำแหน่งของรูทคิทอาจเป็นความเจ็บปวดที่สำคัญดังนั้นแทนที่จะกำหนดเป้าหมายรูทคิตเองคุณสามารถมองหาพฤติกรรมที่คล้ายกับรูตคิต

คุณสามารถค้นหารูทคิทในชุดซอฟต์แวร์ที่ดาวน์โหลดโดยใช้ ตัวเลือกการติดตั้งขั้นสูงหรือแบบกำหนดเองระหว่างการติดตั้ง สิ่งที่คุณจะต้องค้นหาคือไฟล์ที่ไม่คุ้นเคยซึ่งอยู่ในรายละเอียด ไฟล์เหล่านี้ควรถูกทิ้งหรือคุณสามารถทำการค้นหาออนไลน์อย่างรวดเร็วสำหรับการอ้างอิงถึงซอฟต์แวร์ที่เป็นอันตราย

ไฟร์วอลล์และรายงานการบันทึกเป็นวิธีที่มีประสิทธิภาพอย่างเหลือเชื่อในการค้นหารูทคิท ซอฟต์แวร์จะแจ้งให้คุณทราบหากเครือข่ายของคุณอยู่ระหว่างการตรวจสอบและควรกักกันการดาวน์โหลดที่ไม่รู้จักหรือน่าสงสัยก่อนทำการติดตั้ง

หากคุณสงสัยว่ารูทคิทอาจอยู่ในเครื่องของคุณแล้วคุณสามารถดำดิ่งลงในรายงานการบันทึกไฟร์วอลล์และมองหาพฤติกรรมที่ไม่ปกติ

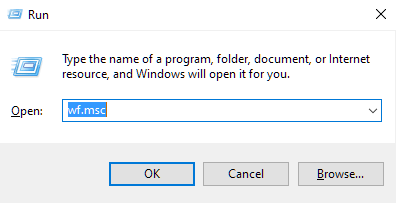

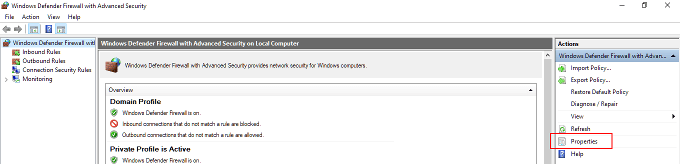

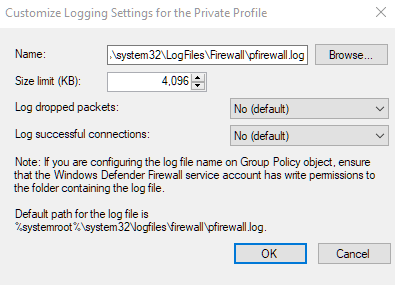

การตรวจสอบรายงานการบันทึกไฟร์วอลล์

คุณจะ ต้องการตรวจสอบรายงานการบันทึกไฟร์วอลล์ปัจจุบันของคุณสร้างแอปพลิเคชันโอเพนซอร์สเช่น IP Traffic Spyพร้อมความสามารถในการกรองบันทึกไฟร์วอลล์ซึ่งเป็นเครื่องมือที่มีประโยชน์มาก รายงานจะแสดงให้คุณเห็นถึงสิ่งที่จำเป็นต้องดูหากการโจมตีเกิดขึ้น

หากคุณมีเครือข่ายขนาดใหญ่ที่มีไฟร์วอลล์กรอง egress แบบสแตนด์อโลน IP Traffic Spy จะไม่จำเป็น แต่คุณจะสามารถเห็นแพ็คเก็ตขาเข้าและขาออกไปยังอุปกรณ์และเวิร์กสเตชันทั้งหมดในเครือข่ายผ่านบันทึกไฟร์วอลล์

ไม่ว่าคุณจะอยู่ในบ้านหรือธุรกิจขนาดเล็กคุณสามารถใช้โมเด็มได้ ให้บริการโดย ISP ของคุณหรือหากคุณเป็นเจ้าของไฟร์วอลล์ส่วนบุคคลหรือเราเตอร์เพื่อดึงบันทึกไฟร์วอลล์ คุณจะสามารถระบุปริมาณการใช้งานสำหรับอุปกรณ์แต่ละเครื่องที่เชื่อมต่อกับเครือข่ายเดียวกัน

การเปิดใช้งานไฟล์ Windows Firewall Log อาจเป็นประโยชน์เช่นกัน ตามค่าเริ่มต้นไฟล์บันทึกจะถูกปิดใช้งานซึ่งหมายความว่าไม่มีการเขียนข้อมูลหรือข้อมูล

คอยสังเกตสิ่งที่ผิดปกติในไฟล์บันทึก แม้แต่ความผิดพลาดของระบบเพียงเล็กน้อยก็สามารถบ่งบอกถึงการติดเชื้อรูตคิต บางสิ่งบางอย่างตามสายของการใช้ CPU หรือแบนด์วิดท์ที่มากเกินไปเมื่อคุณไม่ได้ใช้งานสิ่งที่ต้องการมากเกินไปหรืออาจเป็นเบาะแสสำคัญ